Plaintee y DDKong malware usado para el ciberespionaje de entidades asiáticas

El grupo denominado RANCOR usa dos familias de malware ‘PLAINTEE’ y ‘DDKONG’.

Los investigadores habían monitorizado la infraestructura del ‘C&C’ del troyano ‘KHRAT’ donde identificaron múltiples variantes de este malware.

Despliegue

Para llegar a infectar el equipo primero se manda un correo con phishing dirigido que contiene distintos vectores de infección tales como: macros en ficheros Office, aplicaciones HTML (.hta)…etc.

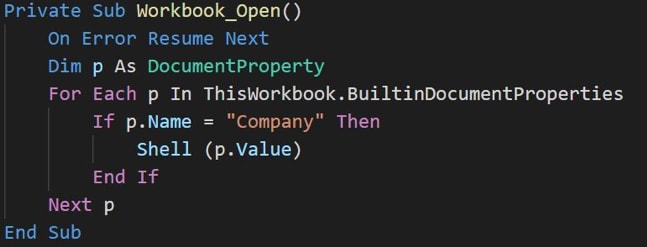

La infección a través de las macros de un fichero Office se hace incorporando el código malicioso principal en los metadatos del documento donde reúne unas características idóneas para la evasión de los mecanismos de detección.

|

| Contenido de la macro – Fuente |

En la siguiente etapa de ejecución del malware se descarga y se ejecuta el siguiente código

| Siguente etapa del malware – Fuente |

En el caso de las aplicaciones HTML se envían como archivo adjunto en el correo, cuando se descarga y se ejecuta el archivo ‘.hta’ se descarga y ejecuta el malware desde un sitio web remoto y carga una imagen falsa como respuesta a la ejecución del fichero.

DDKong

Este malware contiene tres funciones: ‘ServiceMain’, ‘Rundll32Call’, ‘DllEntryPoint’. La función ServiceMain se ejecuta y espera a que se cargue como servicio, si se carga con éxito genera una nueva instancia de sí mismo con la exportación de ‘Rundll32Call’ mediante una llamada a ‘rundll32.exe’.

La función ‘Rundll32Call’ de este malware se asegura de que solo se ejecute una única instancia de ‘DDKong’. Este intenta decodificar la configuración utilizando una clave XOR. Una vez decodificada obtenemos la configuración y procede a enviar una señal al C&C a través de TCP.

Plaintee

Plaintee usa un protocolo UDP personalizado para sus comunicaciones con el C&C. Este malware contiene tres funciones: ‘Add’, ‘Sub’, ‘DllEntryPoint’. Cuando se carga inicialmente se ejecuta la función ‘Add’ que ejecuta este código para conseguir la persistencia.

| Persistencia – Fuente |

Lo siguiente que hace es generar un ‘mutex’ llamado ‘microsoftfuckedupb’ y genera un ‘GUID’ único a través de una llamada a ‘CoCreateGuid()’ para ser utilizado como identificador de la víctima.

A continuación el malware recopila los datos del sistema de la máquina infectada e introduce un bucle en el que decodifica un ‘BLOB’ de configuración incrustado. La configuración está codificada usando XOR y el primer byte de la cadena se usa como la clave XOR para decodificar el resto de los datos.

| Beacon de Plaintee – Fuente |

| Estructura del paquete de red de Plaintee – Fuente |

Este paquete se envía hasta que el servidor C2 de una respuesta válida. Una vez se recibe estas respuestas el malware genera varios hilos de ejecución nuevos con diferentes parámetros con el objetivo de cargar y ejecutar los complementos que se reciban desde el C2.

Hash List

- 0bb20a9570a9b1e3a72203951268ffe83af6dcae7342a790fe195a2ef109d855 [Loader]

- c35609822e6239934606a99cb3dbc925f4768f0b0654d6a2adc35eca473c505d [Plaintee]

- b099c31515947f0e86eed0c26c76805b13ca2d47ecbdb61fd07917732e38ae78 [Plaintee]

- 119572fafe502907e1d036cdf76f62b0308b2676ebdfc3a51dbab614d92bc7d0 [DDKong]

- 0517b62233c9574cb24b78fb533f6e92d35bc6451770f9f6001487ff9c154ad7 [DDKong]

@MPAlonso_

Powered by WPeMatico