Miles de servidores C&C de malware expuestos por una vulnerabilidad

Una vulnerabilidad en un software utilizado por los cibercriminales ha permitido revelar la ubicación de miles de servidores de mando y control o C&C (del inglés ‘command and control’) de malware.

Cobalt Strike es una herramienta legítima de prueba de penetración con una arquitectura cliente-servidor, utilizada por los investigadores de seguridad para probar la resistencia de una organización contra ataques dirigidos. En los últimos años, Cobalt Strike se ha convertido en parte del kit de herramientas utilizado por desarrolladores de malware y grupos cibercriminales como FIN6 y FIN7 (Carbanak) o APT29 (Cozy Bear). Los atacantes aprovechan Cobalt Strike para alojar sus servidores de C&C de malware que se comunican con los equipos infectados a través de ‘beacons’.

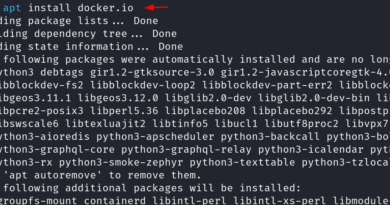

Sin embargo una vulnerabilidad en este software ha resultado clave para descubrir las ubicaciones de miles de servidores de comando y control de malware (C&C). El fallo se encontraba en el código de NanoHTTPD, un servidor web de código abierto basado en Java, al agregar un espacio en blanco adicional después del código de estado de las respuestas HTTP. Dicha particularidad en las respuestas del servidor ha sido utilizada por investigadores de la empresa de seguridad Fox-IT para detectar las comunicaciones entre los ‘beacons’ y sus servidores C&C desde 2015.

Desde ese año hasta el pasado mes de enero de 2019, cuando los desarrolladores de Cobalt Strike corrigieron el error, los investigadores de Fox-IT han observado un total de 7718 servidores de Cobalt Strike. Aunque, como cabe esperar, muchos de ellos son legítimos también se incluyen servidores C&C de malware vinculados a la unidad de piratería gubernamental APT10 de China, del troyano bancario Bokbot, y Carbanak.

Los investigadores de seguridad han revelado una lista de direcciones IP que alojaban o siguen alojando servidores C&C de Cobalt Strike.

KnownSec 404 Team, una empresa china de seguridad IT ha confirmado el descubrimiento de Fox-IT al identificar 3643 servidores basados de Cobalt Strike operativos (un 86% de los cuales se corresponden con la lista suministrada por Fox-IT).

Según aventuran los investigadores de Fox-IT, el truco de la exploración del espacio en blanco cada vez redundará en un menor número de resultados debido a que los servidores legítimos se están actualizando a la versión 3.13, con la vulnerabilidad corregida. Sin embargo también opinan que, debido a que los delincuentes cibernéticos tienden a utilizar versiones no legítimas de software, estas se quedarán sin recibir la actualización y por tanto los servidores de C&C de malware podrán seguir siendo rastreados. Al menos durante un tiempo.

Más información:

Identifying Cobalt Strike team servers in the wild

https://blog.fox-it.com/2019/02/26/identifying-cobalt-strike-team-servers-in-the-wild/

Historical list of {Cobalt Strike,NanoHTTPD} servers

https://github.com/fox-it/cobaltstrike-extraneous-space/

Arrestado el líder detrás de Cobalt y Carbanak

https://unaaldia.hispasec.com/2018/03/arrestado-el-lider-detras-de-cobalt-y-carbanak.html

Powered by WPeMatico