Thunderclap: Los periféricos de tu Mac comprometidos

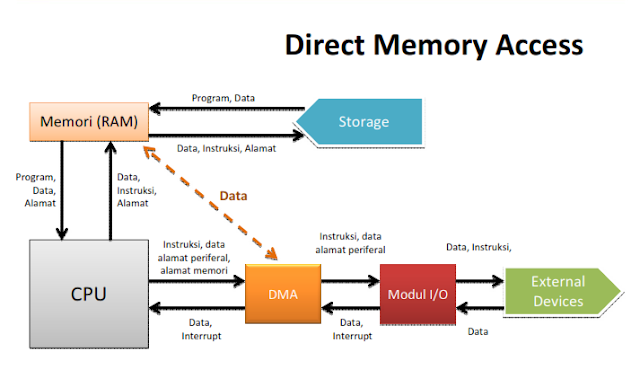

Según los investigadores, se ha sabido recientemente que los periféricos con conexiones Thunderbolt y PCI Express han podido estar utilizándose para comprometer la seguridad de equipos corriendo macOS, Windows, Linux y FreeBSD. La semana pasada tuvo lugar el Network and Distributed System Security Symposium (NDSS), donde uno de los asistentes conocido como Thunderclap hizo la demostración de una vulnerabilidad con acceso directo a la memoria (DMA). Recurrir al acceso directo a la memoria es una técnica que se usa comúnmente para acelerar el acceso a la memoria desde el almacenamiento interno, controladores USB y tarjetas gráficas o de red.

Más recientemente, los mismos privilegios a bajo nivel se han extendido a varios periféricos como Firewire, Thunderbolt 2 y 3 o USB-C, lo que esencialmente incrementa el riesgo de sufrir un ataque dirigido desde los propios subsistemas de nuestro equipo hacia cualquier objeto conectado a él. Los ataques DMA han sido teorizados durante años, ya que el acceso se obtiene a través de un espacio de dirección virtual gestionado por el sistema operativo conjuntamente con unidades de gestión de memoria de entrada y salida del hardware. Por desgracia la protección ofrecida por las Input-Output Memory Management Units (IOMMUs) no es tan robusta como los expertos esperaban y existen numerosas rutas por las cuales un periférico malicioso podría eludir o manipular esta capa de seguridad.

|

| Figura 1:Funcionamiento del acceso directo a la memoria |

En cuanto al número de equipos afectados por esta vulnerabilidad, las cifras ascienden a millones, todos aquellos equipos que dispongan de un puerto Thundebolt o USB-C y corran Windows, Linux, FreeBSD o macOS. El puerto Thunderbolt ha sido un estándar en los Mac desde 2011, de hecho el único modelo de Apple que se salva es el MacBook de 12 pulgadas, que no incorpora este tipo de puerto. Por el momento para protegerse de esta vulnerabilidad el único método 100% seguro es deshabilitar los puertos afectados de tu equipo, una medida que no resulta nada cómoda. Otra opción, bastante mejor, consiste en evitar el uso de unidades de carga públicas o periféricos desconocidos. Aunque algunos investigadores ya avisasen de este problema a los principales proveedores de sistemas operativos en 2016 y se hayan ido lanzando actualizaciones y parches de seguridad el riesgo de sufrir un ataque de este tipo sigue siendo bastante alto.

Powered by WPeMatico