Inyección de código en VMware Cloud Director

Investigadores en ciberseguridad han revelado detalles de una nueva vulnerabilidad en la plataforma VMware’s Cloud Director que podría permitir a un atacante obtener acceso a información confidencial, además de facilitar el control parcial de la infraestructura corporativa que haga uso de este software.

La vulnerabilidad ha sido clasificada con el CVE-2020-3956. El fallo de inyección de código se debe a un manejo incorrecto de la entrada de datos del usuario. Esto podría ser utilizado por un atacante autenticado para enviar tráfico malicioso a Cloud Director, lo que, en última instancia, lleva a la ejecución de código arbitrario.

Tiene una puntuación de 8.8 de 10 en la escala de gravedad de vulnerabilidad CVSS v.3, por lo que se considera una vulnerabilidad crítica.

VMware Cloud Director es un popular software de implementación, automatización y administración que se utiliza para operar y administrar recursos en la nube, lo que permite a las empresas manejar recursos y centros de datos distribuidos en diferentes ubicaciones geográficas en centros de datos virtuales.

Según la compañía, la vulnerabilidad se puede aprovechar a través de las interfaces de usuario basadas en HTML5 y Flex, la interfaz API Explorer y el acceso a la API.

La vulnerabilidad afecta a VMware Cloud Director versiones 10.0.x antes de 10.0.0.2, 9.7.0.x antes de 9.7.0.5, 9.5.0.x antes de 9.5.0.6 y 9.1.0.x antes de 9.1.0.4.

La vulnerabilidad fue identificada por una empresa de seguridad con sede en Praga, tras ser contratada a principios de este año para llevar a cabo una auditoría de seguridad de su infraestructura en la nube.

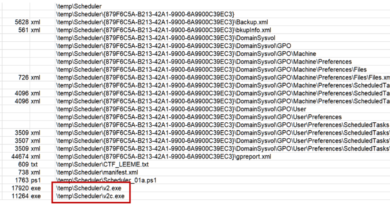

La prueba de concepto ha sido publicada en el repositorio de código del investigador, así como un vídeo en el que demuestra cómo la petición que llega al servidor, es evaluada por este.

El investigador ha reportado la posibilidad de realizar las siguientes acciones aprovechando este fallo:

- Acceder al contenido de la base de datos del sistema interno, incluidos los valores hash de contraseña de los clientes asignados a esta infraestructura.

- Modificar la base de datos del sistema para acceder a máquinas virtuales (VM) asignadas a diferentes organizaciones dentro de Cloud Director.

- Escalar los privilegios de «Administrador de la organización» a «Administrador del sistema» con acceso a todas las cuentas en la nube simplemente cambiando la contraseña a través de una consulta SQL.

- Modificar la página de inicio de sesión del Director de la nube, permitiendo que el atacante capture las contraseñas de otro cliente en texto plano, incluidas las cuentas de administrador del sistema.

- Leer otros datos confidenciales relacionados con los clientes, como nombres completos, direcciones de correo electrónico o direcciones IP.

Más información:

https://www.vmware.com/security/advisories/VMSA-2020-0010.html

https://github.com/aaronsvk/CVE-2020-3956/blob/master/exploit.py

Powered by WPeMatico