Así puedes usar el comando Finger en Windows 10 para descargar y robar datos

Un nuevo fallo de seguridad se ha encontrado en Windows 10. En esta ocasión afecta a uno de los comandos básicos del sistema operativo de Microsoft. El afectado en este caso es el comando Finger, que puede ser explotado para descargar y robar archivos de manera fácil y rápida. La lista de ejecutables nativos en Windows que pueden descargar o ejecutar código malicioso sigue creciendo, y el comando Finger acaba de ser añadido a la lista.

Estos se conocen como binarios living-off-the-land binaries (LoLBins) y pueden ayudar a los atacantes a eludir los controles de seguridad sin activar una alerta de seguridad en el sistema. Así, como los atacantes utilizan herramientas preinstaladas para llevar a cabo su trabajo hace que sea más difícil a los defensores detectar los ataques que están ocurriendo en los sistemas.

Cómo funciona el comando finger

El comando Finger es un comando que tenemos todos los usuarios de Windows disponible. Para empezar a utilizarlo es tan sencillo como:

- Vamos al Menú de inicio.

- Escribimos cmd para entrar a la línea de comandos.

- Escribimos Finger y pulsamos enter.

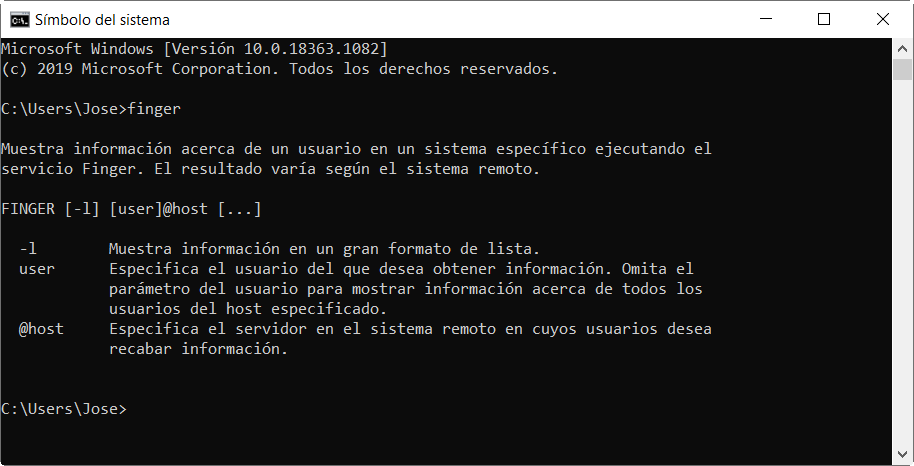

Aquí tenéis un ejemplo del comando Finger para Windows 10 en el que nos muestra los parámetros que ofrece este ejecutable.

Como podéis observar, utilizaremos -l para especificar el usuario del que queremos obtener información. También tenemos @host para especificar un servidor en un sistema remoto y obtener información de esos usuarios. En este sentido, el comando Finger que encontramos en Windows 10 se utiliza para recuperar información sobre los usuarios en ordenadores remotos que ejecutan el servicio o el demonio Finger. Lo que hace es mostrarnos información acerca de los usuarios de un equipo remoto específico que normalmente cuenta con un sistema operativo UNIX, y está ejecutando el servicio Finger.

Cómo podemos explotar el comando Finger para robar archivos

El investigador de seguridad John Page ha descubierto que el comando Finger TCP/IP de Microsoft Windows 10 también puede servir para:

- La descarga de archivos.

- Ser utilizado como un servidor de comando y control improvisado que puede servir para enviar comandos y filtrar datos.

Según el investigador antes mencionado, mediante la utilización de comandos podemos enmascarar consultas Finger para descargar archivos y exfiltrar datos. Así, si lo hacemos de este modo, Windows Defender no detectará ninguna actividad sospechosa. El fallo se podría encontrar en que el puerto 79, que es el que utiliza el protocolo Finger y que frecuentemente está bloqueado dentro de una empresa. No obstante, un atacante con suficientes privilegios puede eludir la restricción. Lo podríamos hacer utilizando Windows NetSh Portproxy, que actúa como un redireccionador de puertos para el protocolo TCP.

Gracias a esta forma de trabajar, nos permitiría superar las reglas de firewall y comunicarnos con los servidores a través de los puertos no restringidos para HTTPS. Así, haciéndolo de este modo, las consultas de Portproxy se envían a la IP de la máquina local y luego se reenvían al host especificado. También hay que señalar que el comando Finger para descargar archivos también tiene limitaciones. No obstante, no es algo no podamos solucionar, ya que, si codificamos los archivos con Base64 será suficiente para que podamos eludir la detección.

Vídeo del comando Finger en acción y más

John Page, el investigador del que ya hablamos antes, utiliza el nick de hyp3rlinx para realizar sus publicaciones. En un vídeo ha demostrado cómo ha utilizado el comando Finger para descargar archivos. Este investigador de seguridad ha creado scripts de prueba de concepto (PoC). En ese sentido publicó DarkFinger.py para el servidor y DarkFinger-Agent.bat del lado del cliente para demostrar esa doble función que nos permite realizar finger.exe. Si queréis consultar esos scripts lo podéis hacer desde aquí.

Aquí tenemos el vídeo de hyp3rlinx en el que se muestra cómo el script DarkFinger completó la prueba sin interrupciones en un equipo con Windows 10 y además que Windows Defender no detectó ninguna actividad sospechosa.

En un informe de Talos Inteligence del año pasado, se enumeraron 13 LoLBins que afectaron a Windows, por ejemplo, tenemos los famosos powershell.exe o certutil.exe. Por último, hay que señalar que el comando Finger, como ha quedado demostrado, pasará a formar parte de la lista de LoLBins que podemos usar en windows.

Os recomendamos leer nuestros tutoriales sobre cómo proteger un sistema Windows 10, y cómo mejorar la seguridad de Windows Defender, para proteger vuestro Windows lo mejor posible.

El artículo Así puedes usar el comando Finger en Windows 10 para descargar y robar datos se publicó en RedesZone.

Powered by WPeMatico