“Descarga de comprobante fiscal” El troyano bancario Grandoreiro continua sus campañas con objetivos en España y México

Una semana más, tenemos que hablar de una nueva campaña de propagación de malware protagonizada por una amenaza ya clásica como son los troyanos bancarios con origen en Latinoamérica. Salvo algunas excepciones, estas campañas nos han acompañado prácticamente todas las semanas desde inicios de 2020, usando tácticas y plantillas de correo que varían ligeramente con el tiempo pero que, en la mayoría de ocasiones, siguen un patrón similar.

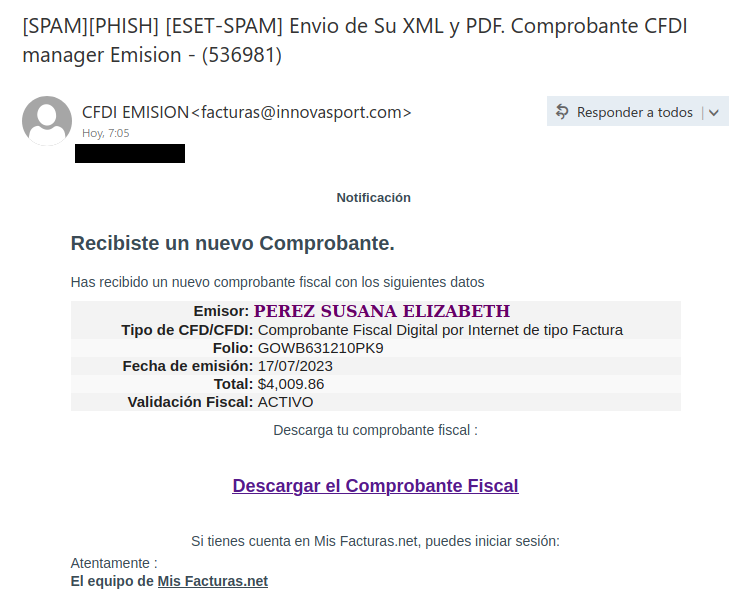

Email sospechoso con un comprobante Fiscal

El reciclado y reutilización de plantillas de correo ya vistas con anterioridad es algo característico de los grupos de delincuentes que hay detrás del desarrollo y propagación de estos troyanos bancarios. Aunque, en ocasiones vemos como tratan de innovar en algún aspecto para tratar de hacer sus correos más convincentes.

Este no ha sido el caso de la última campaña analizada en nuestro laboratorio, donde los delincuentes vuelven a utilizar como gancho un supuesto comprobante fiscal. Además, tal y como veremos a continuación, existen varias pistas que nos indican que esta campaña ha estado dirigida inicialmente a usuarios de México y la están reaprovechando sin realizar cambios para tratar de conseguir víctimas también en España.

Empezando por el remitente, comprobamos que se trata de una tienda de ropa deportiva ubicada cerca de Ciudad de México. En el correo se hace mención una factura en formato de comprobante fiscal digital y una cantidad de abonar que pueden ser dólares estadounidenses o pesos mexicanos. Además, también se menciona el servicio online Misfacturas.net, servicio de facturación electrónica que opera en México. Con toda esta información parece claro que esta campaña se ha estado propagando inicialmente en México, pero los delincuentes han decidido probar suerte y ver que tal funciona al otro lado del charco.

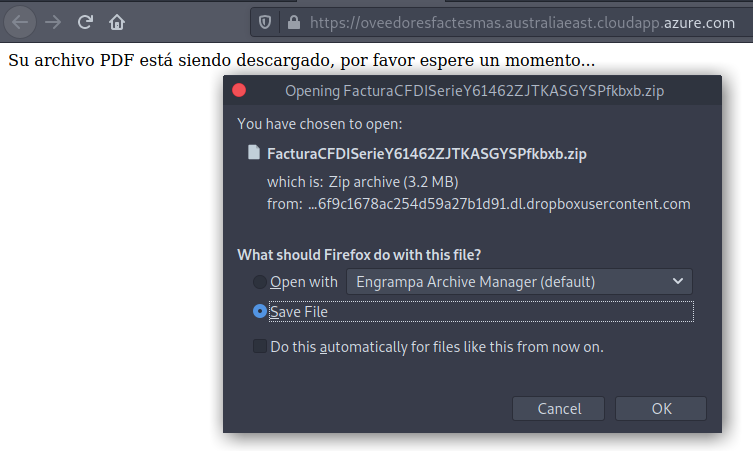

Descarga y ejecución del malware

Como viene siendo habitual en estas campañas que utilizan enlaces maliciosos en correos con este tipo de asuntos, al pulsar sobre el enlace proporcionado el usuario es redirigido a un servicio de alojamiento de ficheros en la nube (Azure en este caso) donde tienen preparada la descarga de un archivo comprimido en formato ZIP, aunque en el mensaje se nos indique que se trata de un fichero PDF.

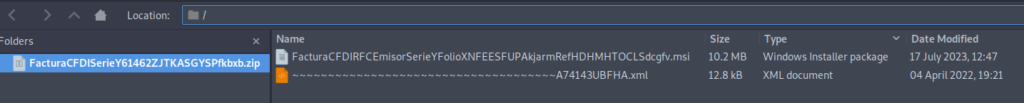

El uso de ficheros comprimidos y muchas otras clases de archivos es algo habitual que hacen los ciberdelincuentes para tratar de camuflar sus verdaderas intenciones a los usuarios desprevenidos. Al revisar que hay en su interior comprobamos que contiene un supuesto archivo XML (que en realidad es un fichero DLL) y un archivo MSI o paquete de instalador de Windows.

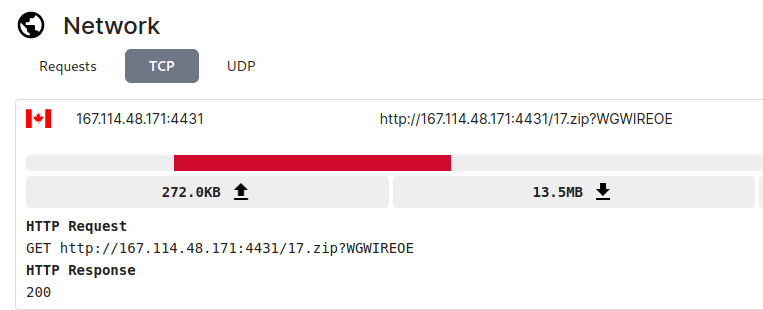

Es precisamente este paquete MSI el que se encarga de iniciar la cadena de infección en el sistema realizando, por ejemplo, conexiones remotas a servidores controlados o que están siendo utilizados por los delincuentes para alojar el malware de segunda fase. En esta ocasión vemos como se realiza una conexión con un servidor ubicado en Canadá y desde el cual se descarga un segundo fichero, aparentemente en formato ZIP (aunque realmente sea otro formato).

Los delincuentes detrás de estas campañas de propagación de troyanos bancarios no suelen preocuparse por cubrir su rastro y, muchas veces, permiten que cualquiera pueda acceder a los servidores que utilizan e incluso, en ocasiones, navegar por el árbol de directorios, lo que nos permite a los investigadores revisar si están preparando otras campañas. En esta ocasión, si embargo, solo podemos ver el fichero que se descarga en la segunda fase de la infección.

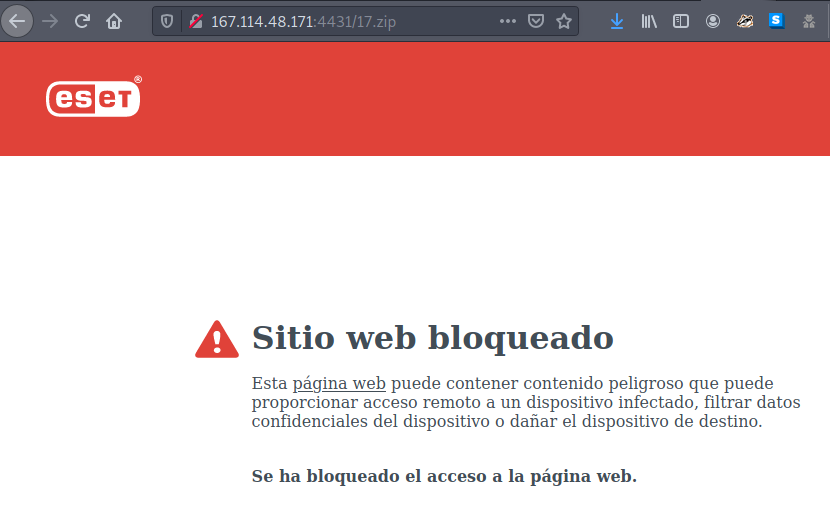

Es importante recordar que antes de llegar a este punto, el correo puede perfectamente haber sido detectado como maliciosos y el fichero descargado en la fase inicial bloqueado y eliminado del sistema. Pero, aunque se hubiera podido descargar y ejecutar, a la hora de descargar el payload o carga maliciosa también existe la posibilidad de que su descarga sea bloqueada y esta amenaza no llegue a infectar el sistema.

La familia de troyanos bancarios Grandoreiro ha sido una de las más persistentes en sus continuas campañas dirigidas a usuarios españoles y de países de Latinoamérica, por lo que no nos extraña comprobar como continua con sus acciones. Es de esperar que estas continúen a corto y medio plazo, salvo que algo interrumpa su rutina habitual o los delincuentes decidan cambiar sus tácticas.

Conclusión

Aunque este tipo de amenazas y los correos que usan para propagarse sean fácilmente reconocibles por las soluciones de seguridad, no debemos bajar la guardia y permanecer atentos. Los delincuentes saben aprovechar las noticias de actualidad o temas atractivos para tratar de conseguir que caigamos en sus trampas por lo que no debemos confiarnos.

Powered by WPeMatico